VPN(Virtual Private Network)とは、あるネットワークの中に、別のプライベートなネットワークを仮想的に作り出す技術のことです。VPNによって1つのネットワークの中に個別の仮想的なネットワークを用意することで、各ユーザは擬似的に自分専用のネットワークがあるかのように通信を行うことが出来ます。

VPNが普及する以前は、ある地点からある地点の間でプライベートな通信を行うには、「専用線」と呼ばれる通信事業者が提供する通信サービスを利用する必要がありました。専用線には、通信を行う地点間へ物理的に銅線や光ファイバ回線を設け、それをユーザが独占的に利用するため、機密性が高く高速で大容量の通信ができ、故障率も低くなるように保守されていますが、回線利用料金は非常に高額になります。

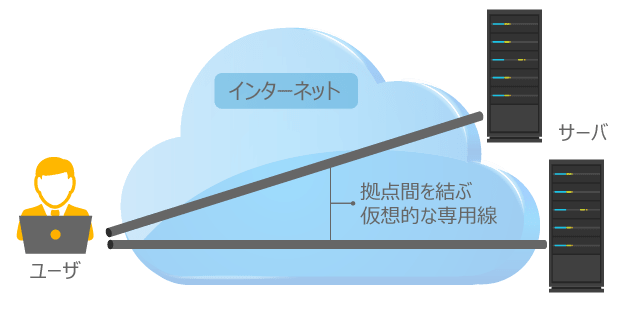

VPNを用いると、この専用線に近いものを、インターネットなどの共用ネットワークの中に仮想的に作り出すことが出来ます。専用線は物理的な回線設備の為、設置時と廃止時に一定の工事が必要ですが、VPNではその必要がなく回線の増減も簡単でコストも安価であることが大きなメリットです。一方で、実際の通信速度が共用型ネットワークの混み具合に左右される、仮想的な回線を作り出す為の処理が通信速度を低下させる方向に作用するなどのデメリットもあります。

インターネット接続を利用したVPNのイメージ

VPNはインターネット上に仮想の専用回線を構築し、セキュリティ上安全性を確保した経路を使う情報通信技術の1つです。データ送受信間に仮想のトンネルを作り、それを使って通信を行います。トンネルは盗聴・改ざんといった脅威から情報を守ることが可能です。従ってトンネルの中は特定のユーザだけが通れる道であるため、企業では主に以下のような目的で利用されます。

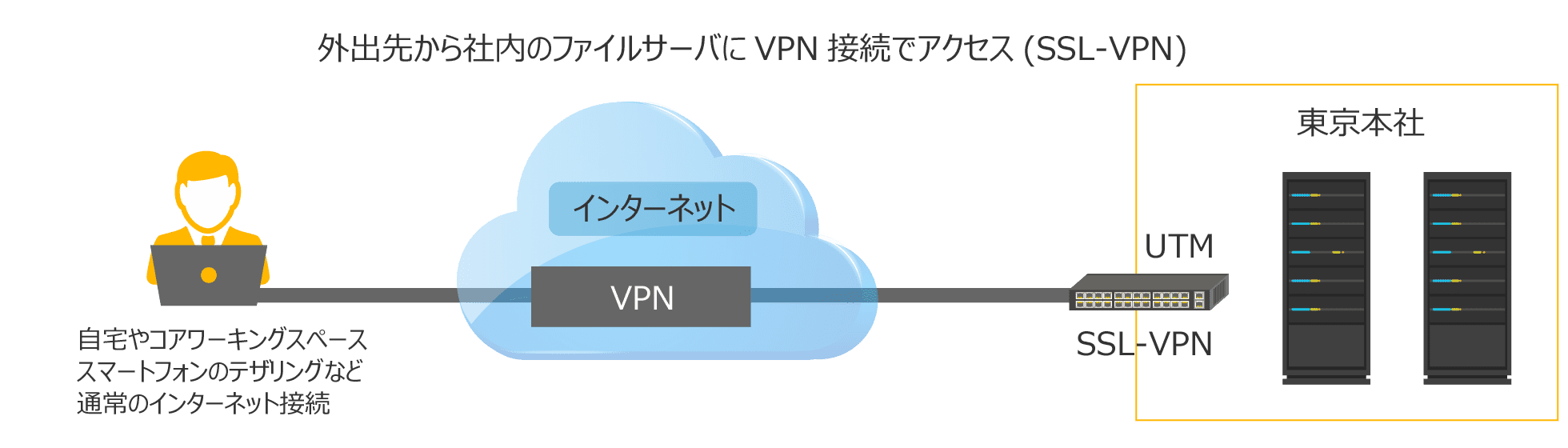

コロナ禍によりリモートワークが普及し自宅で仕事をしている人たちが多くなっています。会社のファイルサーバやグループウェアを利用するためには、社内ネットワークに接続をする必要があり、自宅からインターネット経由でアクセスをする必要があります。しかし「インターネット通信は悪意のある第三者に見られている可能性がある」という前提があることを認識して置かなければいけません。VPN接続でアクセスをすれば仮想専用線の役割をするため、悪意のある第三者から盗聴や改ざんの心配はなく安全にインターネット経由で社内ネットワークにアクセスすることが出来ます。

外出先から社内ネットワーク環境に接続をしファイルサーバやグループウェアなどを利用

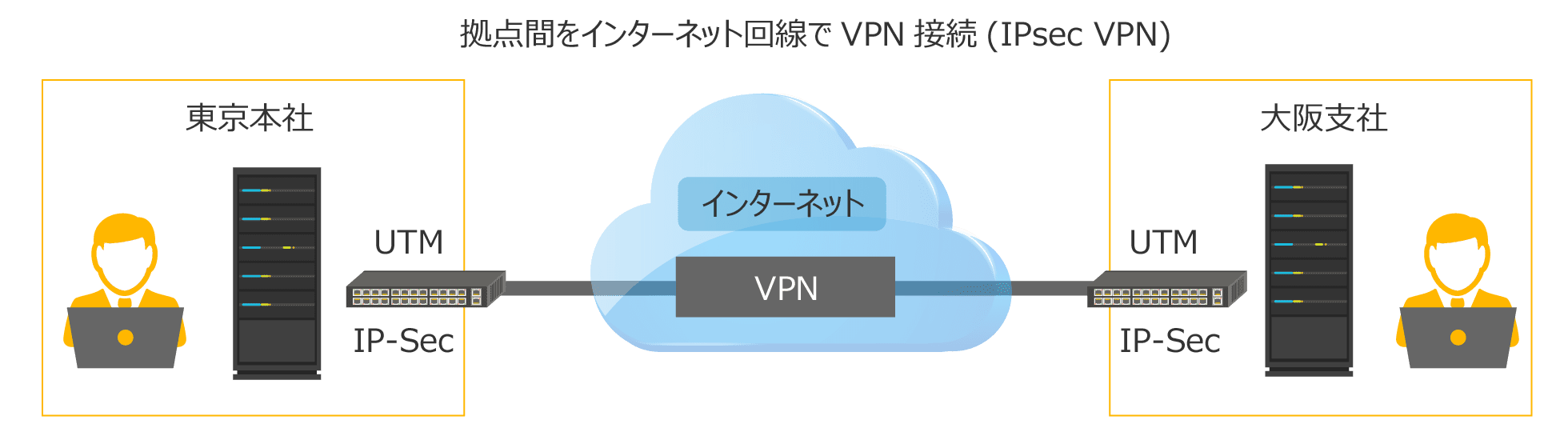

地理的に離れた拠点間を結ぶためには通信業者が提供する「専用線」(WAN(Wide Area Network))と呼ばれるネットワークサービスで接続する必要があります。しかし、専用線を利用するには初期費用と月額で高額な費用が発生するため導入にはハードルが高いです。VPNを利用すればインターネット接続を利用し仮想的に専用線を構築できるため、専用線と同じような役割をしてくれるため、専用線よりも安価に拠点間をネットワークで接続することが出来ます。VPN接続は様々な方法がありますが、最近ではUTMと呼ばれるネットワーク機器で接続し、ネットワークに潜むセキュリティの脅威から守ることができ安全に通信ができることも注目されています。

東京と大阪をVPN接続で社内ネットワークを統合したイメージ

海外では個人情報保護法による個人のプライバシーを守るための法律が厳しく、インターネットで情報を探していても日本のように自由に利用することが出来ない国もあります。特に中国国内のサーチエンジンがYahooとGoogleをフィルタリングしている為、他の国よりも少ない検索結果が表示してしまうこともあります。解決方法としては、VPNを利用し中国の拠点から日本のサイトにアクセスをすることで自由にインターネットを利用することが可能です。しかし、最近はVPNを利用してもネットワーク混雑のよる通信遮断が発生したり、地域によっては法律でVPN接続の利用を禁止されている場合もありますので利用する際は注意が必要です。

IP電話とは、IP(Internet Protocol・インターネットプロトコル)を利用した、VoIP技術を利用する電話のサービスで音声通話が可能です。インターネット経由で電話をするため、固定電話のように自宅に電話線を引かなくても手軽に利用できる点がメリットです。しかし、インターネットは不特定多数の人たちが利用するため、中には悪意のある第三者に盗聴されていることを前提として考えなければいけません。そのような時にVPN接続で仮想的な専用ネットワークで第三者からの盗聴を防止することが出来、安全に利用することが出来ます。

VPNはVPN対応ルータとは別に、UTM(Unified Threat Management)(統合脅威管理)と呼ばれるネットワーク機器によって制御されることもあります。有名な機器のメーカですと、FortinetのFotigate、DellのSonicWALL、JuniperのSSGシリーズ、SophosのSGシリーズなどが存在します。これらは色々なセキュリティ機能を詰め込んだ次世代ファイアウォールとも呼ばれており、IDS/IPS、アンチウィルス、アンチスパム、コンテンツフィルタそしてVPN(IPsec、SSL-VPN)の機能がまとめられています。UTMを利用するとネットワークセキュリティを統合管理でき、不正アクセス等を検知しシステムを安全に利用することが出来ます。

VPN接続とは、インターネットを始めとするネットワーク上に仮想の専用線を設定し、特定の人のみが利用できる専用の通信方法です。VPN接続はクライアントサイドとサーバサイドの通信で確立されている為、それぞれの設定について確認しながら接続する必要があります。クライアントサイドではVPN接続のための認証ソフトのインストールで通信をする場合や、OSのデフォルト機能設定をする場合はWindowsOSであればコントロールパネル、MacOSであれば環境設定の項目からネットワークの項目で設定をする必要があります。サーバサイドの設定の場合はVPN対応ルータなどのネットワーク機器の導入から、VPN接続に対応するためにネットワーク設定をする必要があります。詳しくは「VPNの設定方法」を御覧ください。またVPN接続をしているときも自動切断されてしまわないよう確認することや、通信先のサーバとVPN接続ができているかを確認しながらVPN接続をする必要があるため、各設定項目に関して都度確認をしながら接続をする必要があります。

VPN接続は一定時間利用していない、即ちネットワーク通信が発生しない時に安全性のため自動切断される場合があります。サーバとの通信はリクエストとレスポンスのやり取りでセッションが発生しますが、このセッションが一定時間発生しない時に接続が途切れます。常時接続が出来るサービスもありますが、VPN接続を利用していない時に手動で切断するのを失念して長時間放置されてしまい、アカウント情報などの情報漏えい事故を防止するすることを避けるためにセッションのタイムアウトを設けて接続を切れる仕組みがあります。これは、ログイン機能などセキュリティ対策として一般的に用いられている技術の為、VPN接続でも自動切断が発生するため接続の手間があることを認識しておく必要があります。

暗号化通信はSSLサーバ証明書がサーバにインストールしている場合にクライアントとサーバが暗号化通信できる仕組みです。例えば、会社のサーバにはSSLサーバ証明書がインストールされているのでVPN接続でSSL/TLSで暗号化通信を確立できますが、SSLサーバ証明書がインストールされていないサーバのWebサイトを閲覧する際はVPN接続をしていても暗号化通信がされていませんので閲覧するWebサイトがhttps通信を行っているかを確認する必要があります。SSLサーバ証明書がインストールされているWebサイトを見分けるにはブラウザのアドレスバーに「鍵マーク」が表示されていることで確認ができます。詳しくは「WebサイトのURLをHTTPSにして利用」を御覧ください。

VPN接続はクライアントマシンと接続をしているルータの機能に影響します。一般家庭のルータはVPN接続非対応の為、暗号化通信を行っていてもVPN接続は出来ません。従って一般的に自宅からテレワークなどで仕事でVPN接続ができる場合は、家庭用のルータから会社のVPN接続対応ルータで構成されているネットワークにアクセスをする場合にVPN接続が確立されています。会社以外のWebサイトを閲覧する際は一般的にはVPN対応ルータのネットワーク機器ではない為、VPN接続はされていない状態となりますので、インターネット接続の状態になります。

VPNの仕組みは「インターネットVPN」と「IP-VPN」に大別できます。インターネットVPNとは、インターネット経由で接続をし仮想的に専用線を構築する技術です。インターネットVPNは多様な技術が存在し市場に出ているサービスも多いことが特徴です。また不特定多数のユーザが共有しているネットワークのためVPN接続では暗号化通信は必須です。一方でIP-VPNとは通信事業者が提供する閉域IPを利用することです。閉域IPとは通信事業者と契約を締結をし利用できる閉ざされたネットワークです。閉域IPを利用した通信はセキュリティ面の信用度は高く、情報漏えいや盗聴などの事故の心配がありません。従って暗号化通信を行わなくとも接続できるためVPN接続の技術として閉域IPで接続するだけでVPN接続は成立します。通信プロトコルがIPのため、OSI参照モデルのレイヤ3に該当することから「L3サービス(レイヤー3サービス)」とも呼ばれます。またインターネットVPNやIP-VPNに関しては「VPNの種類と特徴」で詳しく解説しています。

| 呼称 | 回線 | 接続方法 | 特徴 |

|---|---|---|---|

| インターネットVPN |

ブロードバンド回線 (公衆回線) |

インターネット |

インターネット経由で仮想的に専用線のトンネルをつくり 仮想専用線として利用する 共有ネットワークのため暗号化通信は必須 |

| IP-VPN |

ブロードバンド回線 (公衆回線) |

閉域IP |

プロバイダなどの通信事業者の閉域IP(Internet Protocol)ネットワーク網を 使った通信技術 インターネットや通信業者が持つ公衆回線を使う通信技術 |

| 広域イーサーネット | 専用線 | 閉域網 |

地理的に離れたLANとLANの間などをEthernetで接続するネットワーク 広域LANやWAN(広域網)とも呼ばれる |

OSI参照モデルとはネットワークを階層化し、階層によって決まったプロトコルで通信をするためのネットワークアーキテクチャモデルのことです。「インターネットVPN」はインターネットを利用するため暗号化通信を行うためSSL-VPNの方法で接続することが多いです。その他「IP-secVPN」や「L2TP/IPsec」などセキュアな通信を用いることで、悪意のある第三者からの盗聴、改ざんを防止します。「IP-VPN」では公衆回線を利用するがで閉域IPあるため、契約者のみが使えるIPのため暗号化通信を行う必要がないことも特徴です。IPとはOSI参照モデルの3層のプロトコルで閉域でもインターネット回線でも通信が可能な技術です。IPアドレス同士の通信もこれに該当し、私たちがインターネットでWebサイトを閲覧するなどの際もIPを利用し通信が確立しています。

| 層 | 名称 | プロトコル | 各VPNがカバーできる領域 | ||

|---|---|---|---|---|---|

| 7層 | アプリケーション層 | HTTP,FTP,DNS,SMTP,POPなど | SSL-VPN | IPsecVPN IP-VPN L3VPN |

L2VPN |

| 6層 | プレゼンテーション層 | SMTP,FTP,Telnetなど | |||

| 5層 | セッション層 | TLS,NetBIOSなど | |||

| 4層 | トランスポート層 | TCP,UDP,NetWare/IPなど | |||

| 3層 | ネットワーク層 | IP,ARP,RARP,ICMPなど | |||

| 2層 | データリンク層 | PPP,Ethernetなど | |||

| 1層 | 物理層 | RS-232,UTP,無線 | |||

VPNは端的に言うと遠隔地のネットワークを統合すると言えますが、VLAN(Virtual Local Area Network)とはネットワークを仮想的に分割することを意味します。LANスイッチ(L2スイッチ)などの専用のネットワーク機器によりLANのセグメントを分離を行い、企業であれば部署や業務内容によりネットワークを分割しネットワークのアクセス制御をすることでネットワークセキュリティを確保することを行います。また大規模ネットワークの場合は、ネットワークを分割することで通信帯域を確保し負荷分散などの目的で用いられます。分割方法の技術は様々な方法がありますが、IPアドレスによりサブネットで分割する際は「サブネットベースVLAN」や「プロトコルベースVLAN」という方式をとりネットワークを分割することを行います。サブネットに関する内容は「IPアドレスの専門用語に関する解説」の「ネットマスクとサブネットマスク」を御覧ください。

VPNは「Virtual Private Network」で、VPSは「Virtual Private Server」の略です。両方とも「仮想専用」の意味までは同じですがネットワークかサーバの違いで意味が全く異なります。VPSは「さくらのVPS」で利用することが出来、ある程度の制約はあるのですが、仮想的な専用サーバで独自のWebアプリケーションやデータベースなどを構築し利用することが出来ます。

アイティーエムの主軸サービスであるMSP事業のシステム運用監視サービス(MSL)は、サーバやネットワーク機器の監視やシステム全体の運用・監視など、24時間365日体制で統合的にお客さまのシステム環境をサポートするサービスです。システム監視ルートは、パブリッククラウド環境の場合にはインターネット経由で、プライベートクラウド環境やオンプレミス環境の場合にはインターネット回線でVPN接続や専用線でというように、お客さまご利用のシステム環境に合わせて、対応いたします。

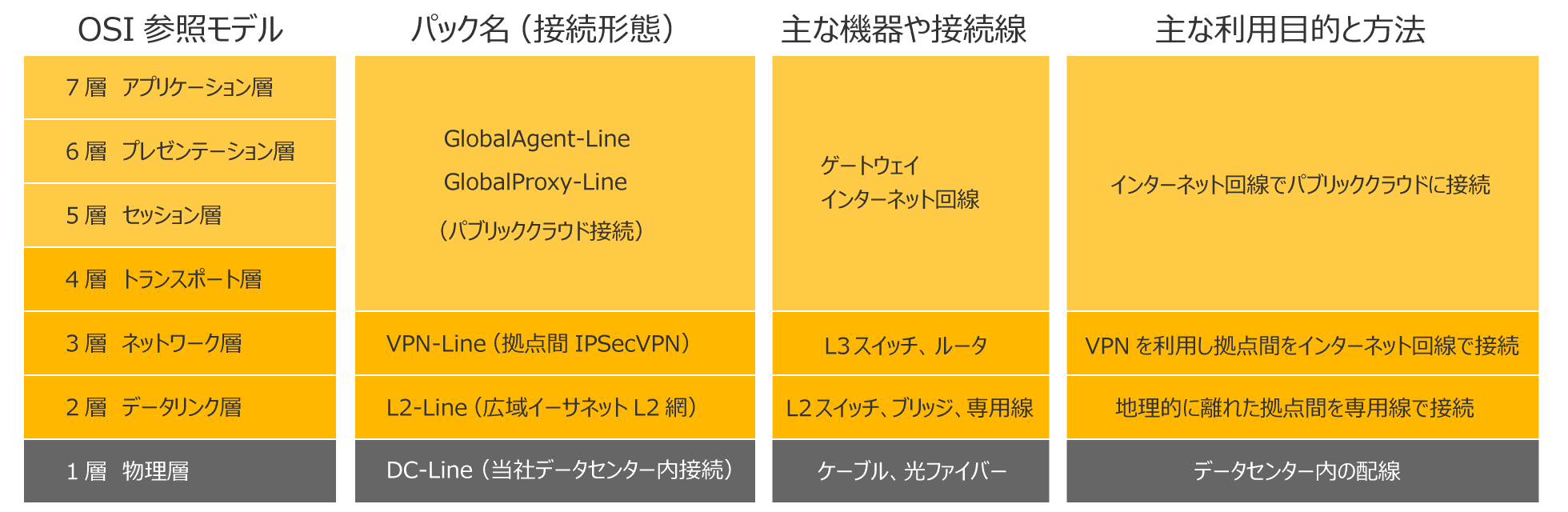

クラウド環境に接続をする「インターネット回線」を用いる場合と、オンプレミス環境やデータセンターに接続するための「専用線」に大きく分けられます。インターネット回線は3層から7層で用いられ、2層は専用線を用い1層はケーブルなどの配線です。それに伴い専用のネットワーク機器が必要になりL2スイッチ、L3スイッチ、ブリッジ、ルータなどが存在し各層に合わせた機器を利用します。下の図で色分けをしている1層から3層に着目をして見ましょう。

監視回線パックとOSI参照モデルの対応図

| パック名 | 接続形態 | 内容 |

|---|---|---|

| GlobalAgent-Line | パブリッククラウド接続 |

インターネット回線経由にて 暗号化通信による監視となります ※ リモートオペレーション不可※1 |

| GlobalProxy-Line | パブリッククラウド接続 |

インターネット回線経由にて 暗号化通信による監視となります。 Proxyサーバ構築/管理費を 含みます。※2 ※ リモートオペレーション可 |

| VPN-Line | 拠点間IPSecVPN |

一般的なブロードバンド回線を 利用して拠点間IPSecVPN接続にて ご提供します。 VPN接続機器の 手配/設置/管理費を含みます。 |

| L2-Line | 広域イーサネットL2網 |

当社手配の専用線による 監視となります。 専用線接続機器の 手配/設置/管理費を含みます。 |

| 当社にて提供する専用線費用 | ||

| DC-Line | 当社データセンター内接続 |

当社データセンター内接続 (閉域網)による監視となります。 専用線接続機器の 手配/設置/管理費を含みます。 構内配線費用は 別途データセンター契約が 必要です。 |

パブリッククラウド環境へ接続をする場合は一般的に利用されているインターネット接続を行います。監視対象にグローバルIPアドレスが付与されているか付与されていかで監視回線が変わります。詳しくは以下のページを御覧ください。

企業にはセキュリティポリシー上インターネット接続でアクセスすることができないシステム環境があります。代表的なものがオンプレミス環境やデータセンターをご利用になる場合です。当社の監視回線は、そのような企業のセキュリティ規則上インターネット接続ができないプライベート環境のシステムにも閉域網接続で監視回線パックを提供しております。以下2種類の監視回線パックを見ていきましょう。

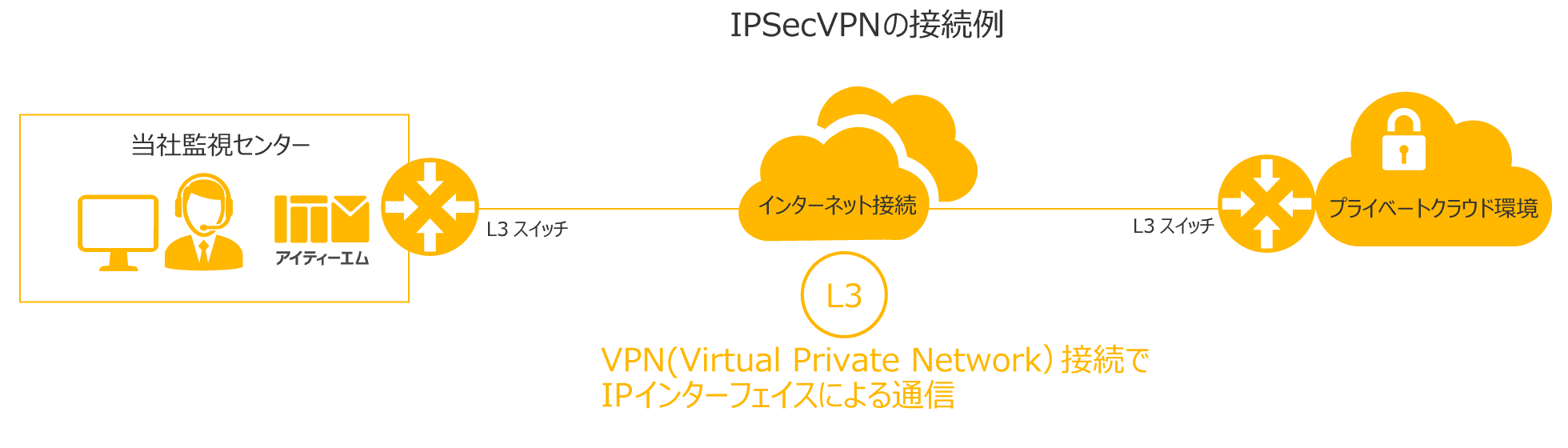

VPN(Virtual Private Network)の一種でありL3(ネットワーク層)のプロトコルであるIP(Internet Protocol)で暗号化通信を行う形式でインターネットを通じて拠点間接続ができリモートアクセスなどで用いられます。IPSecとはTCP/IPネットワークで暗号化通信を行うためのプロトコルです。当社ではL3から上層のレイヤー接続が可能で主に拠点間を結ぶ閉域網として利用します。下の図は「当社の監視センターがプライベートクラウド環境に接続する例」でインターネット接続でありながらVPNを利用することでL3(ネットワーク層)の接続が実現できます。

ブロードバンド回線を用いたインターネット経由の接続でVPNを構築しプライベートクラウド環境にネットワーク層(L3)で通信をする例

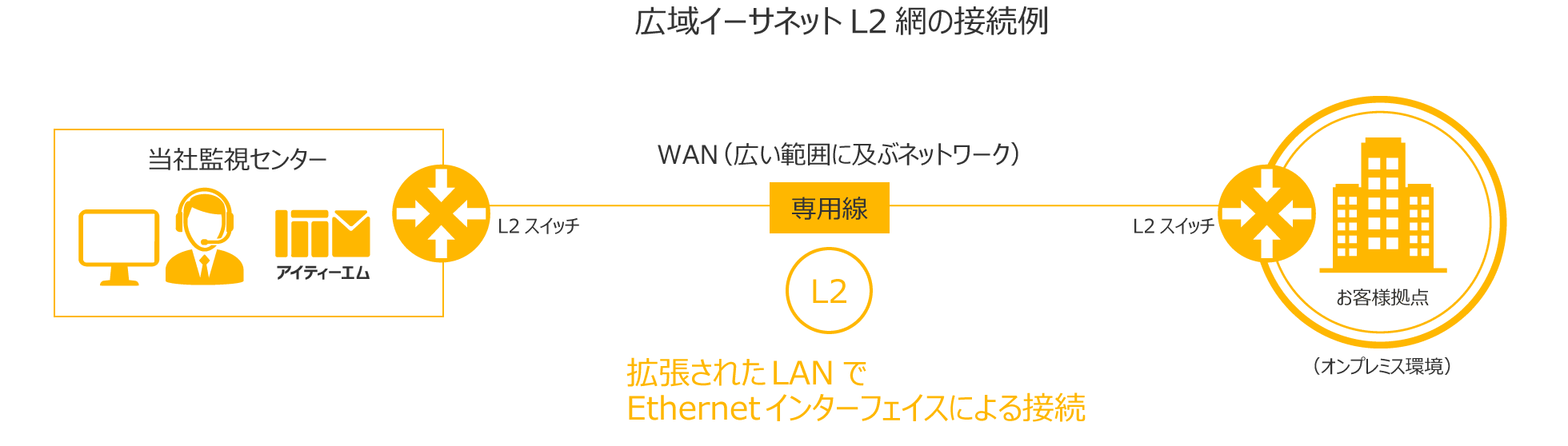

VPN(Virtual Private Network)の一種であり地理的に離れた地域同士のLAN(WAN)を結び拡張されたLANとして提供するサービスです。物理的な隣接する機器の接続という考え方ではなくVPNを利用することでL2領域の通信が可能となり拠点間を結ぶ閉域網として利用します。下の図は「当社監視センターがお客様拠点に接続する例」で専用線を利用しWANで地理的に離れた地域に接続をし拡張したLANでL2(データリンク層)の接続が実現できます。

専用線(WAN)で接続をし拠点間をデータリンク層(L2)で通信をする例

アイティーエムのシステム運用監視サービス(MSL)は上記のように、様々な環境に適応した監視回線でお客様のシステムを監視します。24時間365日体制のカスタマーエンジニアにより、通知アラートを迅速にキャッチし、システムの状況を正確に確認いたします。日々のシステム運用はもちろんのこと、障害発生時の対応においても、効率よくオペレーションが行える監視サービスを実現しています。特に自社のオンプレミス環境に構築されたシステムを監視してほしい、開発エンジニアやアプリケーションエンジニアを本業に専念させたいというニーズには最適なサービスになっています。

システム運用の大まかな定義は24時間365日、問題なくシステムを稼働させるための業務です。システムを構成しているサーバやネットワーク機器はコンピュータで精密機器のため、突然故障する可能性もあります。それがシステム障害の原因になるため、エンジニアが障害を未然に防止するような対策や業務を行ったりバックアップをとるようなシステム構成を考えたり、様々な知識や技術を用いながらシステム運用の業務に取り組んでいます。従ってシステム運用とは、システムの正常状態を維持し、状況に合わせて変化、拡張させることを意味します。

アイティーエムはシステムマネジメント事業を主軸とするMSP事業者です。当社が考えるMSPは「MCSSP」と呼び、新しいシステムマネジメントサービスの形態です。

MCSSP = 「MSP(Managed Service Provider)」+「CS(Cloud & Security)」

従来から存在するMSP(Managed Service Provider)事業をベースとして、昨今のIT環境にて特に注目されている「クラウド利用」と「セキュリティ対策」をより強化したサービスでお客様の安心・安全で、快適なシステム運用をご支援します。

詳しくは下の画像をクリックしサービスサイトをご覧ください。